L’Internet industriel des objets (IIoT) connaît un développement sans précédents et représente un vrai casse-tête pour les entreprises attentives à la cybersécurité. En la matière, Enedis a largement joué la carte de la prudence concernant son compteur communicant. Guillaume Bellier, responsable cybersécurité pour le système Linky, revient sur les particularités de cette approche.

| Cet article fait partie du dossier « Linky, le compteur de toutes les attentions »

Sur n’importe quel évènement dédié à la cybersécurité, quand on aborde la question de l’Internet industriel des Objets (IIoT), ce sont de biens mauvais exemples qui servent immédiatement d’illustrations ! Les faiblesses des ampoules connectées côtoient alors les allusions à Miraï, ce botnet constitué de milliers de caméras de surveillance (entre autres) à l’origine d’attaques majeures contre OVH en France et contre DynDNS aux Etats-Unis fin 2016.

En parallèle, la sensibilité actuelle de systèmes de plus en plus ouverts et connectés pour de nouveaux usages préoccupe les experts. Il est donc légitime de s’interroger : le compteur communicant Linky, installé dans tous les foyers français, n’est-il pas une cible parfaite, à la frontière de ces deux mondes ?

Dépasser les sempiternels problèmes de l’IoT

Guillaume Bellier, le responsable cybersécurité pour le système Linky chez Enedis, souligne cependant une différence notable entre les exemples précédemment cités et Linky : « Le principal problème avec les objets connectés est souvent que les fabricants n’ont que très peu d’incitations économiques à prendre en compte leur sécurité. Le time-to-market est la clé pour eux. Par conséquent, pour des objets à moindre coût, comme les ampoules ou les caméras, l’investissement en sécurité a peu de sens – hors contraintes légales ».

De fait, le business model d’Enedis est très différent. Linky est en quelque sorte son « outil industriel majeur » pour l’avenir, et non pas un produit commercialisé « ponctuellement » auprès du grand public. Les investissements réalisés sont sans commune mesure (entre 4 et 5 milliards d’euros au global pour le programme !). Le système Linky est partie intégrante d’Enedis, qui a évidemment tout intérêt à le sécuriser au maximum, au risque de s’exposer.

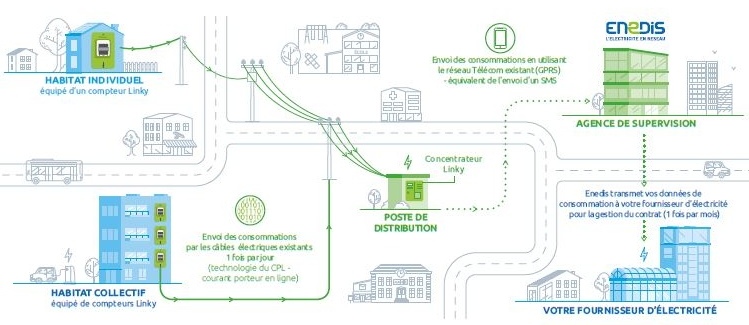

Le nouveau compteur communicant est relié au concentrateur (un boîtier situé la plupart du temps dans le poste de distribution) par la technologie des courants porteurs en ligne (CPL).

Ce point est confirmé par Loïc Guézo, Cybersecurity Strategist de l’éditeur japonais Trend Micro. Cet expert met également en lumière l’approche différente au niveau de la conception même du système : « Celui-ci a été pensé il y a près d’une quinzaine d’années. Il est donc bien loin des systèmes IoT en vigueur aujourd’hui, encore peu mâtures en matière de cyber-sécurité ». Un point que reconnaît volontiers Guillaume Bellier : « Le système Linky utilise des protocoles plus classiques, non spécifiques au monde de l’IoT, de type « https », dont les tenants et aboutissants sont mieux maîtrisés. Il a ainsi été possible de s’appuyer sur du TLS* pour sécuriser les échanges ».

De plus, le projet ne s’appuie pas sur un système industriel déjà existant. « En partant d’une feuille blanche, nous avons pu avoir une approche de « security by design », qui est devenu depuis un des aspects centraux des nouvelles philosophies de sécurité, notamment à l’heure du Règlement général européen sur la protection des données personnelles », précise ainsi Guillaume Bellier.

Sécuriser, de l’objet physique au système d’information

Surtout, la sécurité du compteur Linky doit être vue comme un tout, sur une chaîne qui va du compteur lui-même aux datacenters d’Enedis, en passant par les milliers de concentrateurs déployés partout en France. A chaque étape, différents points d’attention ont été adressés.

Sur le terrain d’abord : chaque compteur est certifié CSPN, avec son propre mécanisme d’authentification. Il dispose d’une clé pour chiffrer (en standard AES, symétrique), les données récupérées localement et les faire parvenir jusqu’au concentrateur (chacun d’entre eux regroupe de 10 à 10 000 compteurs, en fonction des zones concernées). Un autre chiffrement (asymétrique basé sur les courbes elliptiques, adapté aux systèmes embarqués) est en place entre le concentrateur et le système d’information (SI) dédié à Linky d’Enedis. Le concentrateur, certifié également CSPN et « critère commun » sur la partie hardware, a été conçu comme un coffre-fort numérique. Il supprime purement et simplement les données reçues, en cas de détection d’une intrusion à son niveau – ou même d’un fonctionnement anormal. De telles dispositions permettent notamment de contrevenir aux risques que font courir Miraï et ses équivalents sur ces objets connectés, d’après Guillaume Bellier.

Arrivées chez Enedis, les données issues de Linky ne se mélangent pas aux autres. En effet, le SI des compteurs connectés leur est dédié. Ici aussi, un Hardware Security Module (HSM) va permettre de stocker les données : c’est un nouveau coffre-fort, mais à plus grande échelle, celle du datacenter. Le SI dédié s’appuie sur une DMZ (demilitarized zone, en référence à la frontière étanche séparant les deux Corées), c’est-à-dire un sous-réseau isolé des autres et d’Internet, fermé aux acteurs métiers et accessibles uniquement par des postes qui ne sont eux-mêmes déconnectés de l’intranet et de l’Internet (pas d’emails par exemple…).

Autre bonne pratique appliquée par Enedis : l’ensemble des dispositions décrites s’inscrit dans une PKI dédiée (Private Key Infrastructure) permettant d’assurer la confiance et la pérennité des certificats de sécurité du système. Enfin, au bout de la chaîne, les données qui pourraient être exploitées par d’autres systèmes d’information d’Enedis, puis dans un second temps vers les SI d’autres entreprises sont également chiffrées (RSA conforme au référentiel général de sécurité de l’Anssi) ; les flux passant par des interfaces contrôlées.

A critiques simples, réponses complexes…

Entre déficit de culture sécurité côté population et communications limitées – vu la complexité du sujet – par Enedis, ce ne sont pourtant pas sur ces détails que s’interrogent certains détracteurs. Ainsi, c’est notamment le fait que les concentrateurs utilisent le langage de programmation Java, qui a pu attirer l’attention. Celui-ci souffre depuis des années de vulnérabilités chroniques, qu’Oracle, son éditeur, « patche » mois après mois.

Interrogé sur ce point, Guillaume Bellier regrette que le sujet ne soit pas rattaché aux autres : « Certes, le risque zéro n’existe pas, mais Java n’est pas un problème par sa seule existence. Dans le cadre d’une approche globale de la sécurité, et à condition de suivre les bonnes pratiques en la matière, au niveau du développement et de la maintenance logicielle notamment, Java fonctionne bien et n’est pas facteur de danger. Il faut l’utiliser en connaissance de cause, sans dogmatisme ». Parmi les bonnes pratiques concernées : la formation et l’outillage des développeurs et des audits de code a posteriori.

Ces aspects font d’ailleurs partie des clés d’une approche de « security by design ». En 2018, sous l’influence du marketing intensif de nombreux offreurs de technologies, le terme semble de plus en plus galvaudé. Il reste néanmoins un sujet critique. « Trop souvent, on entend dire qu’une fois que tout le monde a réussi à s’asseoir autour de la table, le plus dur est fait. La réalité, c’est plutôt que c’est juste le début, où l’on parle des grands principes… Ensuite, pour faire de la sécurité by design, il faut formaliser toute la chaîne de la sécurité ; avoir une vision de l’impact à toutes les étapes en accompagnant les différents acteurs ; et, surtout, tester chacun des maillons. Il faut aussi prévoir les mécanismes de veille et d’amélioration continue », précise le cyber responsable. Cas d’école majeur et très observé d’un déploiement IoT d’ampleur, le « programme Linky » n’a pas de réponses simplistes à donner sur la sécurité. Mais, si cela était le cas, qui aurait vraiment confiance ?

* TLS (Transport Layer Security) : norme de sécurisation par chiffrement à la base du fameux https sur le web

Sécurité et données très surveillées

La médiatisation autour de Linky et l’importance industrielle d’un tel programme sont deux points qui ont fait que, très tôt, de nombreux acteurs institutionnels se sont intéressés à l’action d’Enedis. Parmi eux, la Commission de régulation de l’énergie (CRE) attentive à la gestion des données commerciales réalisées par l’industriel. Cette filiale d’EDF a, en effet, un devoir de neutralité et de confidentialité vis-à-vis de l’ensemble des acteurs sur le marché, concernés par l’émergence du système Linky.

La CRE surveille donc la protection des données qui intéressent les professionnels (faire un lien vers article PRISE TIC). De l’autre côté du marché, la Cnil a été amené à délibérer très tôt sur la protection des données personnelles, notamment concernant les index de consommations des particuliers. Elle a réalisé son premier audit en la matière dès 2012.

Enfin, sur la dimension technique, l’Agence nationale de la sécurité des systèmes d’information (Anssi), a été amenée à travailler dès le début du projet avec Enedis pour s’assurer du respect des bonnes pratiques. Par exemple, l’Anssi a émis 30 recommandations à l’origine du projet, pour qu’Enedis puisse mettre en place une bonne gouvernance technique et fonctionnelle. Audits, homologation des processus et vérification des certifications du matériel ont suivi. Encore aujourd’hui, des ateliers sont menés en continu entre l’agence et l’industriel.

Cédric Villani (ici à l’Open Source Summit, décembre 2017)

« Sur la question des données, il y a une tension qu’il faut assumer, expliquer et résoudre, entre la nécessité de préserver la vie privée des citoyens et l’intérêt de mettre en commun certaines données pour certaines tâches. »

Cédric Villani, premier Vice-Président de l’Office Parlementaire d’Évaluation des Choix Scientifiques et Technologiques (Opecst), lors des tables-rondes sur les enjeux des compteurs communicants (Commission des Affaires économiques de l’Assemblée Nationale et Opecst)