Dans sa troisième chronique consacrée à la répartition de la responsabilité de la protection de l’information dans l’entreprise, Michel Juvin décrypte le rôle des différents profils IT.

Appartenant principalement à la Direction Informatique, il y a plusieurs groupes de personnes dont les fonctions sont de définir les applications et les services (y compris hébergement), les mettre en production et les maintenir en condition de conformité[1] opérationnelle.

Le responsable sécurité des développements et des applications informatiques

Les développements d’application sont soit produit par des équipes internes, soit achetés auprès de sociétés spécialisées dans la conception de solution répondant aux besoins fonctionnels. Dans les deux cas, une première étape de vérification du code doit être effectuée pour s’assurer qu’il ne comporte pas de sous-programme ou routine qui profiterait de données manipulées par l’application pour les exfiltrer ou encore provoquer, à la demande d’un centre de contrôle externe, un blocage de l’application.

Les développements de programmes sont effectués de nos jours en utilisant une méthodologie appelée DevSecOps[2] pour intégrer impérativement une étape de contrôle de sécurité de l’application au plus près de la phase de développement. Plusieurs acteurs de la sécurité doivent avoir un rôle de contrôle de la qualité du développement.

L’architecte Cybersécurité

Contribuant à la phase de conception/ développement des solutions, l’Architecte Sécurité[3] définira et fera appliquer les consignes de sécurité pour tous les services et les applications en mettant en place une séparation entre environnements sous la forme de segmentation (ou micro-segmentation à l’application ou dans une même application). L’objectif est de diminuer les risques de mouvements latéraux que pourrait effectuer un programme ou un utilisateur malveillant. De plus, il définira une partition réseau pour protéger les données d’administration de l’application et en particulier des droits d’accès.

L’administrateur des services, OS et Middleware

L’ingénieur ou architecte Système et réseaux

En complément de l’administrateur Système des OS et Middleware, l’Ingénieur Système et réseaux doit jouer un rôle primordial dans la conception du réseau en mettant en place une segmentation efficace et proportionnée à la sensibilité des informations qui y résident. A titre d’exemple, une architecture avec un sous-segment réseau permettra d’accueillir les Systèmes Industriels ainsi qu’un autre pour les données relatives à la propriété intellectuelle de l’entreprise (le département de la recherche et développement par exemple). Cette segmentation facilite un contrôle régulier des droits d’accès (utilisateur et application) et assure la protection de ces environnements sensibles.

L’administrateur du ou des systèmes de communication et messagerie

Cet expert doit être en mesure de garantir la sécurité de la messagerie et de toutes les solutions de communication y compris la visio-conférence désormais largement utilisée en cette période post Covid-19 pour permettre l’utilisation du télétravail.

Le rôle de cet expert est important car, d’une part, plus de 90% des attaques naissent via un mail frauduleux (référence DBIR) et, d’autre part, les données échangées doivent bénéficier de solutions sécurisées pour éviter les fuites d’information. Cet expert technique doit aussi avoir des qualités d’architecte pour définir des solutions à la hauteur des attentes des employés (via des fournisseurs de services). Il devra aussi être un excellent manager pour réussir l’intégration des solutions techniques de protection de l’information via des Proxy, Firewalls, anti-spam, anti-malware, anti-DDoS, … tout en préservant la simplicité d’utilisation.

Le rôle du responsable du support informatique

Le responsable du support est à la tête d’une équipe constituée de personnes externes ou via un service outsourcé, il assure un support auprès des utilisateurs sur des journées de plus de 8h. L’équipe Support Utilisateurs possède des droits d’accès à beaucoup d’informations sensibles dont des fonctions d’administrateurs des postes de travail permettant aussi de paramétrer les solutions de sécurité de type EDR[6] préinstallée sur les postes de travail. Son rôle est particulièrement important car il doit conseiller (et surveiller) tous les utilisateurs sur les solutions de sécurité à appliquer en fonction de la sensibilité des données managées. Son rôle assure aussi le paramétrage des postes de travail suivant les consignes de la Politique de Cybersécurité (cas du renouvellement des postes de travail). Il est aussi un élément clef pour le Directeur Cybersécurité car il informe des pratiques et de l’applicabilité des mesures de protection des informations.

Le responsable de la production informatique

Encore une fonction primordiale dans la protection de l’information car en accord avec la stratégie appliquée par le Directeur Cybersécurité en matière de patch management, le Responsable Production doit maintenir en condition opérationnelle l’ensemble des serveurs, OS et Middleware à la dernière définition des patchs de sécurité des éditeurs de solutions. Cela intègre aussi de solides procédures de qualification des nouveaux développements avant mise en production. Mais face à l’accroissement des services demandés par les utilisateurs, une partie de plus en plus importante des Systèmes d’Information peuvent être hébergée par des partenaires externes dans des Cloud privés ou publiques. De fait, ce gestionnaire de services outsourcés doit être en position de « gouverner » ses fournisseurs et d’informer régulièrement de la fiabilité des applications et services informatiques en termes de disponibilité des services et de sécurité.

Le Directeur Technique (CTO)

Comme le mentionne Jérôme Notin, Directeur général du dispositif Cybermalveillance.gouv.fr. « L’architecture de notre plateforme est pensée sécurité par conception[7]» ; l’intégration de la protection de l’information à tous les niveaux est l’un des rôles majeurs du CTO dans la conception et la maintenance des plates-formes informatiques.

Véritable coordinateur des actions de cybersécurité de l’équipe des Experts techniques décrite précédemment, ce responsable doit maîtriser la politique de Cybersécurité dans son application pour tous les systèmes et services disponibles dans l’entreprise et ses clients. Il aura aussi la responsabilité de produire régulièrement des rapports remis au DSI qui pourra les publier sur un Intranet à destination des employés et le management. Cette publication donnera confiance aux employés lors de l’utilisation des SI de l’entreprise.

Le Directeur des Systèmes d’Information

Rôle majeur dans la définition et la gestion des systèmes d’information dans l’entreprise, il est de plus en plus considéré comme un facilitateur pour les utilisateurs de l’accès et de la gestion de l’information. Garant de la disponibilité, de l’intégrité, de la conformité réglementaire, et de la confidentialité des informations de l’entreprise, il est aussi celui qui rapportera directement ou indirectement au comité de direction de cette gestion de l’information (services et applications). Il est aussi et surtout un des acteurs de la transformation numérique des entreprises en choisissant des applications et services adaptés aux attentes des utilisateurs pour diminuer le Shadow IT[8]. Il intègre la protection de l’information dès la conception des solutions et garde la maîtrise de la gestion des données de l’entreprise.

En conclusion : l’urgence d’une responsabilité mieux partagée de la protection de l’information

Nous sommes tous conscient que le nombre de cyber-attaque est en forte augmentation et qu’aucune entreprise ne peut se prévaloir d’être parfaitement protégée. Cependant, les organisations des entreprises comme les administrations et collectivités territoriales doivent être parfaitement coordonnées pour diminuer les risques d’impact d’une cyber-attaque ou d’une fuite d’information. Or, on constate qu’il ne suffit pas pour un Comité de Direction de recruter un Directeur Cybersécurité pour que l’entreprise soit protégée ; il faut impérativement distribuer à chaque utilisateur leur part de responsabilité dans la protection de l’information de l’entreprise.

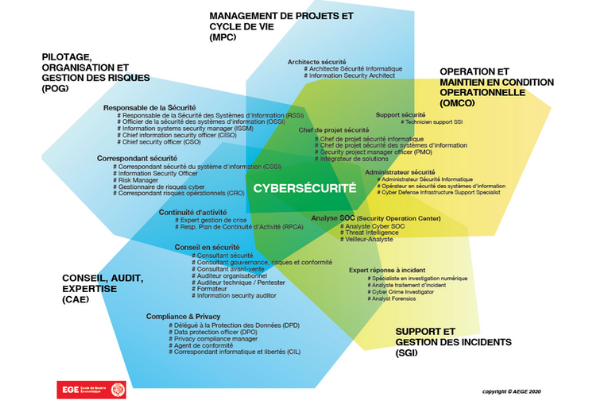

Et pour étayer cette proposition de mieux répartir la fonction de l’Expert Cybersécurité, ci-joint une proposition de l’EGE de répartition des responsabilités pour les gestionnaires de l’information et les responsables des contrôles de sécurité et de conformité.

***

[1] Respect des règles de confidentialité, intégrité, disponibilité de l’information et conformité réglementaire

[2] Développement, Sécurité, Opération ; parfois la sécurité est oubliée dans les méthodes de développement

[3] Architecte Sécurité : En charge de la conception, suivant le schéma fonctionnel, de l’ensemble des applications pour que l’information soit identifiée, classifiée, répertoriée et de la définition d’environnements segmentés (étanches) pour protéger les informations les plus importantes. Il est aussi l’architecte définissant les infrastructures qui vont supporter les applications.

[4] Technique utilisée pour identifier des potentielles tentatives d’accès par un hacker

[5] En fonction des services et des applications qui sont sous sa responsabilité ou de celle d’un fournisseur de services

[6] EDR: End-Point Detection and Response ou XDR pour Extended Detection and Response

[7] https://www.lemondeinformatique.fr/actualites/lire-cybermalveillancegouvfr-ouvre-au-public-son-bug-bunty-78813.html?utm_source=ActiveCampaign&utm_medium=email&utm_campaign=NL+LMI+Selection+20042020&ep_ee=ff20aa8fca9917224ca4565f345d1f75e8fe465d

[8] Le Shadow IT est la mise en place d’applications et de services majoritairement gérés par des partenaires externes dans ces conditions de sécurité pour les données non cohérentes avec la Politique Sécurité

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique